Emocheckで検知した場合の対応

2022年3月現在、日本ではEmotetと呼ばれるマルウェアが猛威を振るっています。

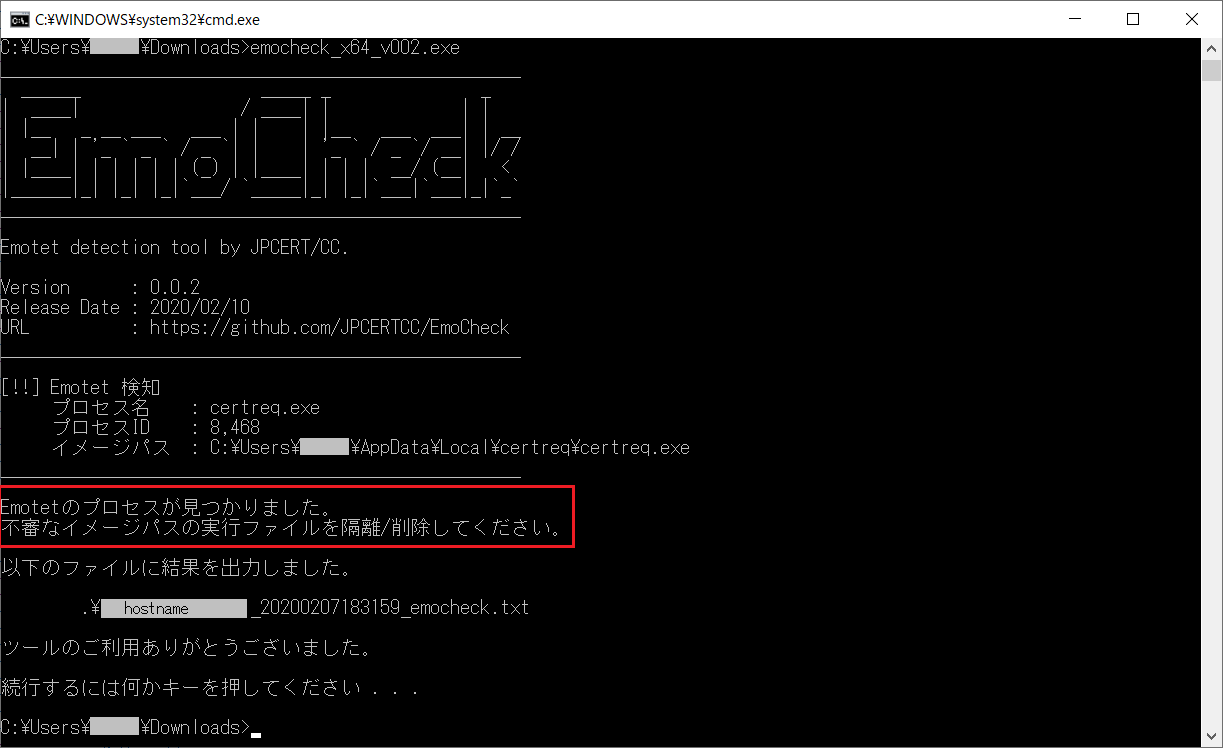

これに伴い、Emotet専用の感染確認ツールであるEmocheckがJPCERT/CCより公開されており、多くの方々がEmocheckを実行してEmotet感染の有無を確認していることかと思います。

Emocheckの実行方法やダウンロードについてはJPCERT/CCの下記HPに記載がありますが、特に難しい技術は要求されていないので誰でも簡単にEmocheckを使うことができます。

https://blogs.jpcert.or.jp/ja/2019/12/emotetfaq.html

今回はEmocheckの使い方はさておき、EmocheckでEmotetの検知が見つかった場合の対応について解説します。

この記事では下記について掲載しています。進め方のイメージはおよそ下図の通りです。

- まずは落ち着いて情報共有

- 端末をネットワークから隔離

- メールパスワードの変更

- VPNアカウントの停止

- AD/AADアカウント無効化、セッション切断

- 同一ネットワークで感染確認

- 漏えいアカウント情報の確認とパスワード変更

- 感染端末からEmotetを駆除

- 対応経緯の記録

- 対外対応の検討

まずは落ち着いて情報共有

人間、焦るとろくなことになりません。まずは落ち着くために1回深呼吸しましょう。

そして、もしこの記事を見ているあなたがPC利用者なら、すぐにシステム部門に連絡をしてください。決して自己解決しようとしてはいけません。

もしこの記事を見ているあなたがシステム部門の方なら、深呼吸してから上司や同僚の方と情報共有してください。ただし、事態は急を要しますのですぐに連絡がつかないからと指示を待っていたり、長々と報告していてはいけません。

「EmocheckがEmotetを検知した端末があること」をとりあえず情報共有して次のステップに移ります。

端末をネットワークから隔離

Emotetそれ自体はメールを悪用してマルウェアに感染させる手口ですが、感染後に様々な別のマルウェアをダウンロードしてきます。

そして、それらのダウンロードしたマルウェアを活用して横展開(同一ネットワーク内の別端末に感染を広げること)を試みる場合があります。

横展開に成功されてしまうとかなりの痛手となってしまいますので、何よりもまずは感染端末をネットワークから隔離します。

具体的には有線LANケーブルを引っこ抜き、ノートPCの場合は無線LANスイッチをOFFまたは無効化してください。

当然、そのPCではお仕事ができなくなってしまいますが、緊急時につき仕方ありません。

1台のPCを甘く見て10台のPCが感染すると影響範囲は大きくなるばかりです。

メールサーバーのログ確認とパスワードの変更

Emotetは感染するとメーラーのアカウント情報を窃取して、Emotetメールを送信する新たな踏み台アカウントとして悪用することが分かっています。

大抵の組織がPCでメール送受信ができるようメーラー(OutlookやThunderbirdなど)を導入していると思いますが、Emotetはここに登録しているアカウントの情報を盗みます。

悪用の阻止と確認のためにメールサーバーのログ確認とパスワード変更を実施してください。

確認すべきログは感染したPCに登録していたアカウントへのログインログ、メールサーバーが外部に送信したメールの宛先や件数などです。

VPNアカウントの停止

新型コロナウィルスが流行してから多くの組織がテレワークを導入したことと思いますが、テレワークをするためにVPNを使われている組織も多いかと思います。

もし、感染PCでVPNを利用している場合はVPNアカウントの停止を実施してください。

感染PCから漏えいしたVPNアカウントを悪用された場合、例え感染PCをネットワークから隔離していても攻撃者が組織内ネットワークに侵入できる可能性があります。

侵入経路がある限り、危険性は高いままなのでVPNアカウントの停止を行います(特に機体認証や多要素認証を実装していないVPNの場合は注意が必要です)。

AD/AADアカウント無効化、セッション切断

組織に導入しているWindows PCの場合、PCやアカウント管理の観点からActive DirectoryやAzure Active Directoryを導入されている組織は少なくありません。

特にAzure ADはクラウド上にあり、既定の設定では世界中のどこからでもアクセスが可能ですので感染PCに登録しているAzure ADアカウントは無効化およびセッションの切断を行います。

もしアクセストークンを窃取されていた場合、攻撃者によってAzure AD登録済みのクラウドアプリを悪用される可能性があります。

条件付きアクセスポリシーや機体認証などを導入されている場合は直ちに悪用を心配する必要はないでしょう。

Azure AD緊急時の対応はMicrosoft Docsに記載があります。

https://docs.microsoft.com/ja-jp/azure/active-directory/enterprise-users/users-revoke-access

同一ネットワークで感染確認

先述の通り、Emotetは横展開を試みることが分かっています。

Emocheckによる感染確認は、あくまで『Emocheckを動かしたときに、同時にEmotetと思われるプロセスが動作している』ということであり、いつから感染していたのかについては分かりません。

そのため、すでに同一ネットワークの横展開が進んでいないことを確認する必要があります。

確認は感染端末と同じネットワークセグメントにあるPCから優先して実施します。

確認方法としてはEmocheckを動かすことはもちろんのこと、他にも下記の方法を組み合わせて複数の方法で確認することをお勧めします。

仮に横展開により感染している端末が見つかった場合、直ちにその端末もネットワークから隔離してください。

アンチウィルスソフトのフルスキャン

Windows標準のWindows Defenderでもサードパーティ製アンチウィルスソフトでも構いませんので、フルスキャンを行います。

ここでいうフルスキャンとは『PCに保存されているデータや動いているプロセスを全てチェックしてマルウェアが潜んでいないか検索すること』です。

また、フルスキャンを実行する前に必ず定義ファイルと呼ばれるマルウェアをチェックするために必要なデータの塊が最新バージョンになっていることを確認しておいてください。

エラーメール受信状況やエラーログの確認

Emotetはメールサーバーにアクセスするためのアカウント情報を窃取すると、そのアカウントを不正に利用してさらなるEmotetメールを不特定多数に対して送信します。

このとき、既に存在しないメールアドレスに対してメールを送信しようとすると、メールサーバーは『相手にメールを送信できませんでした』という内容のエラーメールを送信元アカウントへ送信したり、メールサーバーのログに記録することがあります。

メールアカウントを不正利用されている場合、メーラーの受信トレイに身に覚えのない大量の『相手にメール送信できませんでした』というエラーメールが蓄積されていたり、メールサーバーのログに同様の記録が大量に残っていることがあります。

C&Cサーバーとの通信ログ確認

外部との通信をあとから確認できる仕組み(FWやUTMなど)がある場合は、EmotetのC&Cサーバーと通信している痕跡がないか確認します。

セキュリティ専門ではない社内SEが自力で痕跡を探し出すことはかなり難易度が高いので、セキュリティ各社が保有しているC&CサーバーのIPアドレスリストに合致する通信があるかどうか、という確認方法が有効です。

このような契約をしておらず、どうしても自力である程度調べなければならない場合はFeodo TrackerというサイトがEmotetのC&CサーバーIPアドレスリストを公開していますので、こちらと照合してください。

https://feodotracker.abuse.ch/browse/emotet/

ただし、これは有志による自己申告によって集められた情報であることは忘れないでください。

漏えいアカウント情報の確認とパスワード変更

メールアカウントの情報だけではなくブラウザやPCに保存されているアカウントの情報も窃取されているかもしれません。

これらのアカウント情報は窃取されたものと考え、重要度の高いアカウントから順番にすぐにパスワードの変更処理を実施してください。チェックした方がよいポイントは下記の3点です。

ブラウザに保存されているアカウント情報

ブラウザはアカウント情報を記録することができます。これらの情報は復元可能な状態でPCに保存されており、管理者権限があれば閲覧、取得することが可能です。

ブラウザに保存されているID・パスワードは漏えいしている可能性がありますので、パスワード変更を実施してください。

保存しているものが大量にある場合は優先度の高いものから取り組みましょう。

なお、Microsoft Edgeの場合は設定⇒プロファイル⇒パスワードと進むと保存されたパスワードの一覧が表示されます。

Windows資格情報

Windows資格情報は、ブラウザではなくWindowsが保存しているアカウント情報です。

共有フォルダへのアクセスやリモートデスクトップアカウントなど、ブラウザには保存しないアカウント情報が含まれます。

ブラウザで入力した一部のアカウント情報もWeb資格情報として保存されることがあります。

確認方法はコントロールパネルから資格情報マネージャーを開いてください(Windows 11, 10共通)。

資格情報マネージャーが開くと、大きく”Web資格情報”と”Windows 資格情報”という2つのカテゴリがあります。

両方確認して感染PCに保存されているアカウント情報を確認し、保存されているものは直ちにパスワードの変更を実施しましょう。

メールで受け取っているもの

様々なアカウントの情報はメールで受け取ることもあります。

Emotet感染端末はメールアカウントが窃取されている可能性が高く、そのアカウントを使えばサーバーのメールボックスから過去メールも窃取することが可能です。

仮にサーバーのメールボックスにメールが残っていない場合でも、感染PCのEmotetがメーラーに保存されているメールを窃取していることも考えられます。

この調査を完全に行うにはメーラーやサーバーに保存されている過去メールを洗いざらい確認することになりますが、非常に多くの過去メールがある場合は現実的には難しいかもしれません。

取り急ぎ、”パスワード”や”認証”といった単語で検索をかけてみるとよいでしょう。

※メールサーバやインターネット通信のログから過去メールへの不正アクセスが無いことの確認がとれていれば、この工程は実施しなくても問題ないでしょう。

感染端末からEmotetを駆除

ネットワークから分離していた感染端末からEmotetを駆除します。駆除と一口に表現しても、やり方はいくつかあります。

アンチウィルスソフトのスキャン

既に述べましたが、アンチウィルスソフトを使ってフルスキャンを行います。

ただし、その端末がEmotetに感染しているということはその端末にインストールされていたアンチウィルスソフトをすり抜けている、ということでもありますのでフルスキャンをして何も検出されなかったからといって安心はできません。

可能であれば今現在インストールされているものとは別のソフトでスキャンした方がよいでしょう。

もし、Emocheckで検知したプロセスを削除できればOKです。

が、タスクスケジューラやスタートアップによりEmotetが再活動するような設定(これを永続化と呼びます)が仕込まれている場合、一度削除できたからと言って安心はできません。

PCを再起動したり数時間放置しても新たに検出されないか確認しましょう。

もし削除したはずのプロセスが再検出された場合は永続化を無効化しなければいけません。

詳細な確認箇所はJPCERT/CCのウェブサイトにて解説されていますので参考にしてください。

https://blogs.jpcert.or.jp/ja/2019/12/emotetfaq.html

手動で削除

Emocheckに表示されたプロセスから、そのプロセスが保存されている場所を探し出して手動で削除する方法です。

たとえアンチウィルスソフトで検知されていなくても駆除することが可能ですが、先ほどの永続化設定や別の場所にEmotetが潜んでいる可能性もあるため、手動で1つ削除したからOK、というものでもありません。

なお、プロセスの保存場所はタスクマネージャーを開いて右クリック⇒プロパティと進むと保存場所が表示されます(画像はEmotetのプロセスではありませんのでご注意)。

専門家に調査依頼

Emotetに限らずマルウェア感染したPCからマルウェアを駆除して安全な状態にすることは高度なスキルが必要です。

頑張って情シスでなんとかする方法もアリですが、思い切って外部の専門家に調査依頼することも考えられます。

すでに取引のあるセキュリティベンダーがある場合は相談してみましょう。

そのようなベンダーが特にいない場合はIPAが公開している”サイバーセキュリティお助け隊”または”サイバーレスキュー隊J-CRAT”を参考にしてください。

https://www.ipa.go.jp/security/keihatsu/sme/otasuketai/index.html

https://www.ipa.go.jp/security/J-CRAT/index.html

PC初期化

もういっそのこと感染環境丸ごと消してしまう方法です。

手段としてはやや強引ですが、OS環境ごと消すことができるので駆除の確実性が高いながら実施する手間はそれほど大きくないので情シスが現実的に取りうる手段の1つとなります。

当然、そのまま消してしまうとユーザーデータもろとも消えてしまいますので、業務遂行上必要なデータはバックアップしておく必要があります。

ただし、新PCに復元するデータは出来るだけ最小限に抑えてください。Cドライブの中身全部やAppDataなどのキャッシュも全部コピーしていると、潜んでいたEmotetも新PCにコピーしてしまう可能性が高くなります。

また、感染PCを初期化するということは感染した証拠を全て失うということは忘れないでください。

HDDのクローニングやイメージバックアップを行い、感染環境は必ず保全しておいてください。

最悪の場合、どんな情報が漏れたのか分からなくなることでパスワードの変更といった先手先手の対応ができなくなる可能性があります。

対応経緯の記録

マルウェア感染の初動対応でありがちなのが対応経緯の記録忘れです。

最低でもいつ何の作業をしたのかという記録をつけておかなければ、無駄な作業を何回も繰り返したり事前作業が抜けているのに次の作業を進めてしまうというミスを起こしやすくなります。

また、対応状況はいずれしかるべき立場の人に報告しなければならず、いざ報告するときになって「いつ何をやったのか分かりません」では困ってしまいます。

簡単に日誌のような感覚で「X月Y日:アンチウィルスソフトのフルスキャン、検出なし」という程度でもよいので対応経緯を記録することを忘れないでください。

対外対応の検討

この項目はある程度初動対応が落ち着いて状況整理ができた段階で検討します。

検討したほうがよい対外対応の検討は下記のものがあります(必ずしも全て実施しなければならないわけではありません)。

公的機関への報告

公的機関とは主に所轄の警察、所属する業界団体、個人情報保護委員会などです。

所轄の警察には被害届を提出することになりますが、これは任意であり必須ではありません。

所属する業界団体によっては、サイバーセキュリティインシデント発生時は届け出が団体規則によって定められている場合があります。その場合は所定の手続きを踏んで報告が必要かもしれません。

個人情報保護委員会は場合によっては必須に該当することがあります(2022年4月の改正個人情報保護法によって、ほぼすべての法人が必須になりますので注意)。

なおPマーク取得済みの場合、Emotet感染は指定審査機関への報告書提出が明言されていますので特に注意してください。

https://privacymark.jp/news/system/2020/1016.html

顧客や取引先への情報公開

組織内でEmotetの感染が確認されたことを顧客や取引先に情報公開します。

情報公開をすることで、仮に関係組織にEmotetなりすましメールが送られたとしても注意喚起することでさらなる感染を抑制します。

また、組織にとって重要な説明責任を果たすことで顧客や取引先との信頼関係を保持する狙いもあります(何も情報公開されていないのに、突然Emotetメールが届き始めたら何事かと思われるかも)。

漏えいした可能性のあるメールアドレスに注意喚起送信

Emotetは感染したPCのメーラーに保存されているアドレス帳を窃取して、そのアドレス帳に記載のある名前になりすましてメールを送るという特徴があります。

このことから、感染PCに保存されているアドレス帳を確認してそのアドレス宛に注意喚起を送信するというものです。

件数が少なければ手動でも対応可能ですが、件数が多い場合はメール自動送信システムを利用することが考えられます。

まとめ

- まずは落ち着く、そして感染PCをネットワークから隔離

- 隔離したらすぐに同一ネットワークで横展開確認

- 証拠保全と記録は忘れずに